Vom Sprachgebrauch sollte mich das freuen. Mein Schreibstil ist eine Katastrophe, doch beim Wort „Handy“ biegen sich selbst bei mir die Balken obwohl es im Duden steht. Vor einiger Zeit gab es das aber noch, z.B. das gute alte Nokia 6210i, da konnte man SMS mit schreiben und -> telefonieren. Stellt Euch das mal vor. Kennen die meisten bestimmt gar nicht, so einen „Knochen“. Die einzige Möglichkeit, an Daten heranzukommen, war die Nokia PC-Suite oder ein SIM-Leser/Schreiber. Warum ich diesen Artikel schreibe? Gerade erreicht mich via Facebook eine Frage mit dem Inhalt „Mein Handy macht komische Sachen, was soll ich tun?“. Vielleicht sollte man doch einmal auf Funktionen und die Wichtigkeit der Smartphones hinweisen. Und so richtet sich der Artikel nicht nur an meine Admin-Kollegen, sondern an alle, die das hier lesen.

Heute sieht das anders aus. Smartphones sind angesagt. In jedem Sakko, in jeder Jeans, in jeder Handtasche sind sie zu finden, die kleinen Alleskönner. Besonders bei Social-Media-Junkies (wie ich einer bin) sind sie beliebt und es gibt sie sogar noch eine Nummer größer: Tablets. Und die sind meist nicht weniger gefährlich. Wie das mit dem neuen WindowsRT aussieht? Kann ich noch nicht sagen – habe noch kein Surface – Andreas Erle schickte mir nachfolgenden Screenshot:

Gruppenrichtlinien gehen wohl erstmal nicht auf Windows RT

Zu kurz gedacht, Microsoft? Mit Gruppenrichtlinien wär’s der Überflieger in Punkto Sicherheit. Dazu wäre dann allerdings auch ein Domänenbeitritt notwendig. Vielleicht kommt ja noch ein RT Enterprise mit echtem Outlook*1. Heute tummeln sich auf dem Markt denn vornehmlich Android, iOS und Windows-Phone-Derivate, im Firmenumfeld häufig (gottseidank) BlackBerry. Hab‘ ich auch früher noch so sehr auf Blackberry geschimpft – sie haben einen entscheidenden Vorteil – dazu später mehr.

Was können die Dinger: Sie können Telefonie, SMS, MMS, GPS, Kamera und das Netz zur Verfügung stellen, haben Speicher und sind verflucht schnell. Sie sind vollwertige Computer mit einem Betriebssystem und verwalten Dein Postfach, Deine Kontakte, werden für Xing, Facebook und Twitter benutzt, sind Skydrive und Dropbox-Clients, haben teilweise eine ganze Office-Suite installiert, teilweise sogar eine Passwortdatenbank, Sicherheitstokens, und und und. Sie sind das Eingangstor zu Deiner AppleID/LiveID. Eigentlich sind sie ein Spiegel von Dir und enthalten hochpersönliche, vertrauliche, teils brisante Daten. Da steht also nicht nur drin, in wen Du gerade verknallt bist. Die Dinger sind meines Erachtens viel wertvoller als Deine Geldbörse. Mit der Öffnung durch Microsoft und dem dann folgenden Einzug in die Firmen mittels Server-Active-Sync, wissen die Geräte alles über Dich oder Deinen Arbeitgeber. Alle Kontakte, Mails, Kalenderinformationen, Aufgaben sind auf Deinem Gerät lesbar. Das neue Unwort „Consumerization“ ist allerdings noch nicht bei jedem Arbeitgeber angekommen.

Und, wie schützt Du Deine Daten oder die Deiner Mitarbeiter?

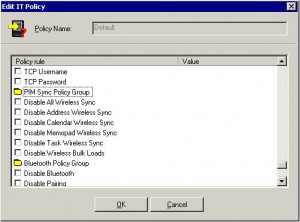

Policy Lockdown: Blackberry macht es vor. Immer noch. Es ist auch nach 10 Jahren noch niemand dort, wo sie eigentlich alle, ohne Ausnahme, sein sollten. Blackberry bietet eine so detallierte Device Policy, wie kein anderer. Was sind Policies? Quasi „Gruppenrichtlinien“ für Smartphones. Auf Deutsch: Die zentral verwalteten Einstellungen erlauben keine andere, als vorgeschriebene Nutzung. Es können Elemente abgestellt oder erlaubt werden, wie z.B. Softwareinstallation, Nutzung der Kamerafunktion oder sogar Geolokalisierung. Kein Betriebssystem bietet (ohne Nachrüstung von Drittherstellern/MDM) eine so ausgefeilte Policy, wie Blackberry. Eine Übersicht und Vergleichsmöglichkeit der derzeit möglichen Policies unter Exchange 2010 bietet nachfolgende Aufstellung: Link. GGü. Blackberry ist das ein schlechter Witz. Administratoren sollten auf ihrem Exchange wenigstens erwägen, Pin-Lock zu erzwingen.

Pin-Lock: Mit der steigenden Anzahl an gestohlenen/verlorenen Mobiltelefonen sollte man sich zumindest schon einmal Gedanken um die aktive Sicherheit machen. Die Zahl ist nicht messbar, aber ich sehe in meinem Umfeld niemanden, der die Devicelockfunktion aktiv nutzt, sprich Schutz des Telefons durch PIN-Eingabe vor Benutzung. Es ist kein sicherer Schutz, ein Beispiel eines Android-Phones zeigt, wie man um die Passwortsperre herumkommt: Link. Doch ist es schon einmal eine erstes Hindernis und man kann nicht mal eben an das Ding heran, sondern benötigt einen gewissen Aufwand. Übrigens, wer mit mir über die Alternative zu Pin-Locks für Android Geräte diskutieren möchte, sollte gar nicht erst damit anfangen sondern erst einmal hier nachlesen: Link.

Geolokalisierung: Sollte man es verloren haben, lässt es sich schnell orten. Mit der Unterstützung durch Cloud-Anbindung kann man nahezu alle Geräte schnell finden und es lassen sich Töne und/ oder Nachrichten für die weitere Kontaktaufnahme abspielen. Das Telefon wird unverzüglich auf Google Maps mit der jeweils aktuellen Position sichtbar. Hilfreich für das Wiederfinden oder für das Kennenlernen neuer Freunde ;-). Nebenbei hilfreich: Das sichere Verstauen von iPads im (Safelock-) Kofferraum. Das wegen Parken auf Rechnung umgeparkte Auto lässt sich dann auch ohne Gebührenentrichtung schnell wiederfinden. Zumindest in Berlin klappt das mit wenig Fußmarsch vorzüglich. Diese Empfehlung stammt ausdrücklich nicht von mir!

Remote-Wipe Device: Kennen Deine Anwender die Fernlöschen-Funktion über Ihr Outlook Web Access oder iCloud oder…? Sicherlich nicht. Die wenigsten wissen, dass es diese Funktion gibt. Sicherlich ist verlorene Hardware teuer. Noch teurer können verlorene Daten werden. Auch im privaten Umfeld – Niemand sollte Zugriff auf meinen Twitter- oder Facebook- oder Dropbox-Account haben. Sollte die Push-Funkion aktiv sein, lassen sich die meisten Geräte umgehend fernlöschen. Die Ortungsfunktion ist dann allerdings nicht mehr möglich.

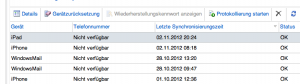

Remote Wipe Device auf Microsoft Exchange 2010:

Das sind zumindest die drei wichtigsten Funktionen, über die man sich vor dem Verlust oder Diebstahl eines Mobiltelefons Gedanken machen sollte. Noch wichtiger, als ein wachsames Auge über das heute wichtigste Gerät in unserem Leben sollte allerdings die Nutzung selbst sein.

Die Benutzung der Geräte durch Anwender scheint ebenso sorglos, wie unwissend zu sein. Die „GeizIstGeilMentalität“ in Deutschland macht’s überhaupt erst möglich: Bei Starbucks oder McDonalds niedergelassen benötigt man nur eine Minute am Notebook mit Backtrack, und schon hat man (unter Ignoranz der Illegalität des nachfolgenden Szenarios) einen perfekten Identitätsdiebstahl abgeschlossen. Und damit meine ich nicht einmal das ach so komplizierte Cookie/Session-Hijacking eines Facebook-Accounts. Die meisten holen ihre Mails immer noch per unverschlüsseltes POP3 ab oder senden nativ per SMTP. Damit habe ich nicht nur den Inhalt der Nachricht sondern gleich auch die Zugangsdaten zum Mailaccount. Und damit gleich die Paypal, Amazon, Ebay, Dropbox (und und und) Zugriffsmöglichkeit. Das ist doch was zum Abgewöhnen.

Empfehlt Server-Active-Sync oder IMAPS oder ähnliche Protokolle. Teile Deinen Kollegen mit, dass Facebook mit der Funktion „sicheres Durchstöbern“ oder der APP genutzt werden sollte. Twitter und Facebook nutzen übrigens in ihren Apps ausschließlich verschlüsselte Kommunikation. Du gehst ja auch nicht durch die Fußgängerzone mit heruntergelassener Hose.

Apps: Die Jäger- und Sammler-Mentalität macht’s dann auch nicht einfacher: Es wird einfach alles installiert, was blinkt und drauf passt. Ohne die Konsequenzen zu beachten. WhatsApp z.B. ist eine Katastrophe für den Datenschutz. Nicht nur, dass alle Deine Kontakte bei Whatsapp gespiegelt werden, die Herrschaften halten es dann auch besonders schlecht mit dem Datenschutz: Link. Völlig egal. Ist ja cool, die App. Alle meine Freunde benutzen doch Whatsapp. Das kann doch nicht verkehrt sein. Keiner macht sich Gedanken über das, was jedem eigentlich heilig sein sollte. Ebenso schlimm sind kostenlose Apps, welche mit Werbung versehen alle Nutzerdaten inklusive Mobiltelefonnummer an Phisher abgeben – Bei Bannerklick. Einer meiner Freunde freute sich anschließend über ein Abo, was er vermeintlich nie abgeschlossen hat und eine dicke T-Mobile-Rechnung. Ganz schlimm ist Google Play: Die Apps hier unterliegen überhaupt keiner Kontrolle, praktisch jeder kann eine App in den Markt bringen und so an alles kommen, was den Anwendern eigentlich heilig sein sollte. Bei Microsoft und Apple gehen die Apps in’s „Bergwerk“ und in deren Appstore ist wenigstens ansatzweise Qualität zu erwarten. Du solltest Dir und Deinen Kollegen die Frage stellen: Brauchst Du die App wirklich? Kennst Du die Datenschutzeinstellungen in Deinem Telefon?

Datenschutzeinstellungen für Kontakte auf iOS:

Schon den „Jailbreak“ durchgeführt? „Gerootet„? Ja klar! Sagen da die meisten. Ganz dicke, ganz übel und ganz schlecht. Löblich ist da noch die Aussage, sofern sie denn stimmt: „Ich will mich nicht den Zwängen des Herstellers unterwerfen.“ Cydia ist ja toll! Da gibt’s alles. Das ist schon richtig. Allerdings auch alles unmögliche. Noch übleres als bei Google Play. Und leider geht’s hier vorerst wohl eher um die Abschaltung der Signaturüberprüfung von Anwendungspaketen. Damit man „sicherheitskopierte“ (geklaute) Anwendungen auch starten kann. Richtig blöd nur, dass man die Signaturüberprüfung abgestellt hat. Nochmal: Die Signaturüberpfürung ist abgestellt. Frag‘ Deinen Anwender, ob er das immer noch nicht verstanden hat und erkläre gleich hinterher: Da kann dann auch gleich mal alles auf dem Mobiltelefon laufen. Ohne dass er davon etwas mitbekommt.

Fazit:

Vielleicht ein Denkanstoß für Deine Richtlinien auf Deinem Exchange oder ein Gespräch mit Deinen Kollegen. Sprich Deinen Chef an über eine Sicherheitsanweisung. Mach‘ Dir Gedanken über die Apps, die da laufen (oder vermeintlich geschlossen sind). Braucht der Anwender sie wirklich? Mach‘ Dir Gedanken über den Datenverkehr und insbesondere wo und wie er entsteht. Mach Dir Gedanken über ein Diebstahl/Verlustszenario. Finde heraus, wie Du das Dropbox-Token sperren kannst. Zeige Deinen Anwendern, wie Fernlöschen funktioniert. Und ja, auch das BSI hat hierzu etwas herausgegeben.

BSI – Übersichtspapier Smartphones

*1 Update: Frank Solinske verweist zu Recht auf MDM. Da sich der Artikel an KMU wendet und m.E. MDM noch zu wenig Verbreitung findet, habe ich MDM außen vor gelassen. MDM bietet eine deutlich breitere Basis für Device Policies (Windows Phone, iOS, Android), ist aber auf 3rd Party/Cloudlösungen angewiesen, sowie Entwicklerunterstützung in Apps. Was MDM kann, kannst Du u.A. hier nachlesen: Link. Einen guten Überblick über 3rd Party MDM Suites findest Du hier: Link.