Als ich das letzte Mal etwas über VLAN’s geschrieben habe, habe ich von Euch doch die Frage gestellt bekommen, wie man das denn jetzt so richtig konfiguriert. Offenbar ist das mit dem „Tagged“ und „Untagged“ und der Zuweisung auf Ports (Port-VLAN/PVID) doch ein wenig schlechter im Netz erklärt, als man es sich vielleicht wünscht. Und da viele von Euch dieselbe Switchserie einsetzt, wie ich (Netgear’s Smart-Serie) und einige doch über einzelne Hürden gestolpert sind oder sich ausgesperrt haben, oder fast verzweifelt sind, will ich das jetzt mal erklären.

VLAN’s brauche ich, um einen Switch in mehrere Segmente zu separieren. In fortgeschrittener Form kann ich auch mehrere Netzwerksegmente über ein einzelnes Netzwerkkabel transportieren. VLAN ist eigentlich eine Briefmarke, die auf das Ethernet-Paket oben draufgeklebt wird. Oder eben ein Etikett, deswegen spricht man auch von „Tagged“ oder „Untagged“, also Label abgerissen oder draufgeklebt. Mit diesem Label auf dem Ethernetpaket weiß dann jeder Switch, der VLAN versteht, wo er das Paket abliefern muss, oder wovon er es ganz bestimmt fernhalten soll. Damit kann ich Segmente, also logische Teilnetze über mehrere Switches hinweg erstellen. So muss ich nicht pro Segment ein Kabel verlegen, sondern kann alle Segmente auch über ein einzelnes Kabel verschicken. An der Switchseite werden dann die Pakete wieder richtig zugeordnet und an die richtigen Ziele weitergereicht. Das ist ein Virtual Local Area Network. Diese VLAN’s bekommen eine ID, und diese ID wird dann auf das Ethernetpaket draufgepackt. Deswegen spricht man auch von einer VLAN-ID.

Mit Netgear’s Smart-Serie kann ich Tagged VLAN’s und Portbasierte VLAN’s erstellen. Letzere sind relativ langweilig, hiermit kann ich eigentlich nur den physikalisch vorhandenen Switch nur in einzelne, logische Netze unterteilen, und so den einzelnen Switchports mitteilen, zu welchem Netzwerksegment (Port VLAN-ID=PVID) sie gehören. Kombiniert man das aber mit Tagged VLAN’s, hat man schon eine richtig tolle Möglichkeit, Netzwerkkabel zu sparen. Denn Tagged VLAN’s sind das, was ich zuvor geschrieben habe, die Sache mit den Labels. In dem Ethernetframe wird während der Wegstrecke lediglich das Label draufgeklebt (Tagged) und nachher wieder abgezogen (Untagged), sofern das Endgerät VLAN nicht versteht. Viele, moderne Router verstehen VLAN, dort muss ich das Untagging nicht machen. Preiswerte Accesspoints oder Sicherheitskameras können das in der Regel nicht.

Da manche Endgeräte also auch keine Labels auf die Ethernet-Pakete selbst draufkleben können, muss ich dann manchmal auch dem Switch die Aufgabe übertragen, die Ethernet-Pakete mit einem Label zu versehen, das nennt man dann PVID oder so ähnlich, je nach Netzwerkausrüster.

Mit Netgear ist das relativ einfach, und so will ich Euch hier mal kurz ein kleineres Szenario aufmalen. Ich verwende einen GS110TP als Mini-Backbone und schließe an ihn zwei GS108Tv2 an. So soll das ganze fiktiv aussehen:

In diesem Fall gibt es zwei GS108Tv2 Switches (Switch 2 und Switch 3), jene jeweils über ein einzelnes Kabel mit einem GS110TP (Switch 1) verbunden sind. An allen Switches ist das interne Netzwerk verfügbar und ein separiertes Netz, indem sich ein fiktiver Radius auf der einen Seite (Switch 2) und ein Accesspoint auf der anderen Seite (Switch 3) befindet. Der Radius muss den Accesspoint über den Backboneswitch (Switch 0) hinaus sehen können, und umgekehrt, dennoch dürfen diese beiden Geräte nicht mit dem internen Netzwerk in Berührung kommen. Um das machen zu können, nutze ich das bereits vorhande Netzwerksegment (VLAN1) für das interne Netzwerk. Zusätzlich muss ich noch ein weiteres Netzwerksegment (VLAN 4) erstellen, welches ausschließlich für den Radiusserver an Switch 2 und den Accesspoint an Switch 3 erreichbar ist.

In diesem Fall gibt es zwei GS108Tv2 Switches (Switch 2 und Switch 3), jene jeweils über ein einzelnes Kabel mit einem GS110TP (Switch 1) verbunden sind. An allen Switches ist das interne Netzwerk verfügbar und ein separiertes Netz, indem sich ein fiktiver Radius auf der einen Seite (Switch 2) und ein Accesspoint auf der anderen Seite (Switch 3) befindet. Der Radius muss den Accesspoint über den Backboneswitch (Switch 0) hinaus sehen können, und umgekehrt, dennoch dürfen diese beiden Geräte nicht mit dem internen Netzwerk in Berührung kommen. Um das machen zu können, nutze ich das bereits vorhande Netzwerksegment (VLAN1) für das interne Netzwerk. Zusätzlich muss ich noch ein weiteres Netzwerksegment (VLAN 4) erstellen, welches ausschließlich für den Radiusserver an Switch 2 und den Accesspoint an Switch 3 erreichbar ist.

Noch ein wenig technischer bedeutet das:

In diesem fiktiven Szenario haben wir also die Aufgabe, an jedem Switch das interne Netzwerk bereitzustellen und dennoch von Switch 1 – Port 2 „ungesehen“, quasi ohne Berührung des Internen Netzwerk zu Switch 3 – Port 2 zu kommen. An allen anderen Ports soll also dieses zweite Netzwerk nicht gesehen werden. Das Problem dabei ist auch noch, dass an beiden Enden die Geräte selbst die Ethernetframes selbst nicht mit Labels versehen können, diese Aufgabe muss also von den Switches übernommen werden.

Also muss ich wie folgt konfigurieren:

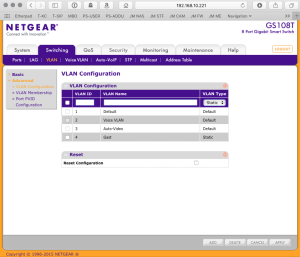

1. VLAN anlegen

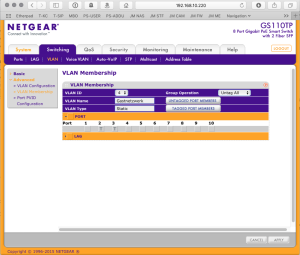

An allen Switches (Switch 1, 2 und 3) muss zunächst ein VLAN (4) angelegt werden. Dazu verwende ich an jedem Switch die „VLAN Configuration“, die ich unter „VLAN“ im Bereich Switching finde:

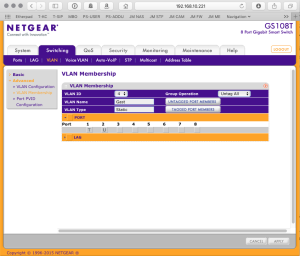

2. Konfiguration von Switch 2 und Switch 3, VLAN 1

Dann muss ich an beiden Switches zunächst auf die „Advanced“ „VLAN-Configuration/VLAN Membership“ wechseln und fange mit dem Tagging an. Im VLAN 1 tagge ich wie folgt, so dass Port 1 mit T versehen wird (tagged), Port 2 leer bleibt, Port 3-8 mit U (untagged) versehen werden.

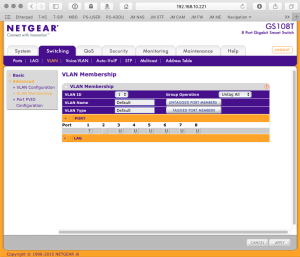

3. Konfiguration von Switch 2 und Switch 3, VLAN 4

Auch VLAN 4 will korrekt angelegt werden. Hierbei versehe ich wieder Port 1 mit T und Port 2 mit U:

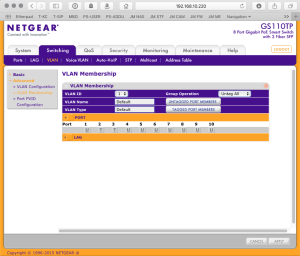

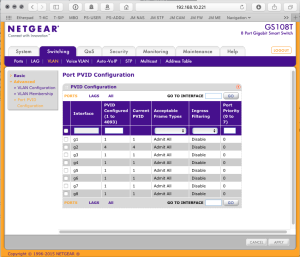

4. Konfiguration von Switch 2 und Switch 3, PVID

Da meine Endgeräte an beiden Seiten selbst nicht VLAN 4 markieren können, muss ich unter PVID das VLAN 4 selbst am Port 2 zuweisen:

5. Konfiguration von Switch 1, VLAN 1

Hier setze ich Ports 1 und Ports 4-10 auf „Untagged“, sowie Port 2 und Port 3 auf „Tagged“:

6. Konfiguration von Switch 1, VLAN 4

Hier muss ich lediglich Port 2 und Port 4 mit Tagged versehen, alle anderen Ports bleiben unberührt, also leer:

Das hätten wir erledigt. So haben wir VLAN 4 ungesehen von VLAN 1 von A nach B bekommen. War doch gar nicht so schwer?