Die Welle von Mails mit Cryptowall-Attachments ist ungebrochen. Office Word und Excel werden von Anwendern ohne Nachdenken geöffnet. Der freundlichen Bitte, Makros im Dokument zuzulassen, kommt natürlich jeder Dritte sofort nach. Ein kurzer Crash von einem voll gepatchten Office Word oder Excel und das war’s. Makros sind hässlich. Sie zeigen ihre böse Fratze jetzt.

KMU’s, die z.B. keine Sophos UTM haben, sondern lediglich einen simplen Virenfilter auf ihrer On-Premise-Exchange-Transportebene, haben das absolute Nachsehen. Die Administratoren haben schlaflose Nächte, wenn sie bemerken, dass der Virenfilter überhaupt nicht zuverlässig funktioniert.

Zum einen funktioniert das Filtern auf Makro-Inhalte meist nicht und zum anderen funktioniert der Attachment-Filter ebenfalls meist nur ab und an. Ein impersonierter Scan über die EWS-Schnittstelle belegt, inzwischen sind hunderte dieser Nachrichten im Store angekommen.

Er folgt den KB’s der Hersteller. Einige Hersteller schreiben dazu auch etwas, z.B. zum vermeintlich inkorrekten Laden des Transportagents, z.B. ESET: Link. Doch ein Blick in die Agents mittels

Get-TransportAgent |fl

Zeigt, dass das ganze nicht das Problem ist. Einige Beispiele gefällig? Gerne. Hier am Beispiel von ESET. Der Transportagent funktioniert. Nur nicht richtig:

Also: Der Transportagent war ja dran. Aber er schafft es nicht, das angehängte Dokument zu vernichten, selbst wenn eine passende Regel gegen Office-Dokumente hinterlegt ist, weil der Administrator ja weiß, dass der Scanner nicht mit Makros umgehen kann. Oder er kann mit Base64 nicht umgehen, so, wie zum Beispiel hier:

Also: Der Transportagent war ja dran. Aber er schafft es nicht, das angehängte Dokument zu vernichten, selbst wenn eine passende Regel gegen Office-Dokumente hinterlegt ist, weil der Administrator ja weiß, dass der Scanner nicht mit Makros umgehen kann. Oder er kann mit Base64 nicht umgehen, so, wie zum Beispiel hier:

All das wissen natürlich die Herrschaften Cryptowall und Tesla Skript-Kinder. Man braucht nicht im Ernst der naiven Hoffnung folgen, dass irgendein Coder sich mit voller Absicht an die korrekte Formatierung einer Email hält, in der er auf dem Zielrechner einen Dropper loswerden will. Weil er genau weiß, dass er damit den Scanner zu Fall bringt. Bringt alles nichts, wir wollen das nicht. Wir wollen nur erkennen, ob ein Dokument ein Makro enthält oder nicht.

Lösung/Wie das geht?

Makros kann man draußen halten. Es geht. Auch zuverlässig. Mit einem Vorschalt-Relay vor Eurem Exchange Server. Und dafür musst Du keine Sophos UTM kaufen, obwohl das natürlich löblich wäre. Doch meist sind die Kassen knapp. Ich kenne das.

Auf jeden Fall geht das mal nicht mit Office365, auch wenn der Telekom-Vertriebsmitarbeiter dafür eine satte Provision kassiert. Aber es geht mit Eurem Exchange-On Premise. OpenSource ist das Stichwort, was Deinem Exchange unter die Arme greifen kann. Mailborder liefert Dir kostenfrei den Schutz für eine Email-Domain. KMU haben im Regelfall nur eine Email-Domain und dafür passt es. Denn Mailborder bringt gleich auch alles mit, was Du für ein Relay benötigst und Du bekommst es klickibunti fertig konfiguriert.

Ich habe folgende Anmerkungen für Euch:

- Bei der Bereitstellung von Ubuntu 14.04 werdet Ihr nach dem localhost-Namen gefragt. Gebt hier unbedingt den vollständigen Namen Eures RDNS-tauglichen SMTP Banners an. Die Doku ist hier etwas leider etwas verwirrend. Es ist bei der Benutzung von Mailborder mit Postfix nicht möglich, Die Antwort für SMTP 220 umzukonfigurieren (auch wenn es über das Konfigurationsutility augenscheinlich geht, legt sich die Hütte nach einem Neustart auf die Nase).

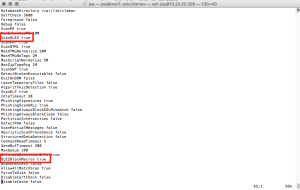

- Ihr müsst nach der Bereitstellung und Lizenzeinspielung die clamd.conf anpassen. Das geht mit

sudo vi /etc/clamav/clamd.conf

Dort müssen folgende Optionen auf true gesetzt werden:

ScanOLE2 true OLE2BlockMacros true

So werden die Office-Dokumente mit Makros erfolgreich von den Anwendern ferngehalten.

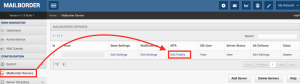

So werden die Office-Dokumente mit Makros erfolgreich von den Anwendern ferngehalten. - In //Mailborder Servers/MTA solltet Ihr RBL’s in den Postfix-Transport packen:

Folgende Zeilen sollten in „smtpd_recipient_restrictions“ hinzugefügt werden, direkt über „Permit“:

Folgende Zeilen sollten in „smtpd_recipient_restrictions“ hinzugefügt werden, direkt über „Permit“: reject_rbl_client b.barracudacentral.org, reject_rbl_client zen.spamhaus.org, reject_rbl_client ix.dnsbl.manitu.net, reject_rbl_client rbl.megarbl.net, reject_rbl_client dnsbl.inps.de, reject_rbl_client bl.spamcop.net, reject_rbl_client cbl.abuseat.org,

So hast Du eine Quick & Dirty Lösung, um „mal eben“ mit diesen fürchterlichen Office-Dokumenten Herr der Lage zu werden. Sicher, Mailborder kann noch viel mehr, doch das war nicht Ziel dieses Artikels.

Mailborder findest Du hier: http://www.mailborder.com

Der Support ist etwas „knapp“ angebunden, wie ich meine, das ist für eine kostenfreie Lösung jedoch durchaus akzeptabel.