Als latent linker (so schimpft man mich zumindest im Moment) hat man es schwer, Vertrauen zu fassen. Ich mag da eventuell noch hinzufügen „mit Hang zum zivilen Ungehorsam“ lebt es sich gefährlich. Zumindest, was die Nutzung der „Wolke“ (je nachdem wie man das definiert) betrifft. Das Postfach. Die Kontakte. Mein Kalender. Also quasi mein ganzes Leben. Und meine Schere im Kopf, die Angst vor dem Staat. Wem nur, wem soll ich das jetzt in die Hände geben, wenn ich selbst keine Lust mehr habe, dafür die Verantwortung zu übernehmen?

Update vom 06.07.2015 – Erfahrungen mit dem Support hinzugefügt.

Ich werde meinen eigenen Server mittelfristig abschalten. Das hat so seine Gründe. Mitunter liegt’s daran, dass ich eigentlich nur darauf warte, dass dieser Server, den ich betreibe, auf einer Liste mit Selektoren auftaucht. Und daran, dass ich mich nicht mehr um die Sicherheit des Systems kümmern möchte, seitdem Patches aus Redmond wahlfrei ohne Ankündigung und Zuverlässigkeit herauskommen. Im dienstlichen Kontext mag das alles noch in Ordnung sein, jedoch nicht im privaten. Dort möchte ich meine Freizeit selbst gestalten können und ohne Sorge um irgendein System in den Urlaub fahren können. Ebenso möchte ich mich nicht mehr darum kümmern, regelmäßig in Firewallprotokolle zu schauen und Angriffsvektoren zu kontrollieren. Die Angriffe auf das System haben im Vergleich zum Vorjahr messbar um 1/3 zugenommen. Das sind diejenigen, die ich entdeckt habe, mit der Hilfe von Reverse-Proxy und Snort. Ich will das alles nicht mehr. Und ich möchte vor allem jemanden haben, der sich damit auskennt.

Also geht es um eine neue Heimat. Und eben nicht nur darum, „Emails“ zu managen, sondern um eine Heimat für alle meine Geräte. Denn die werden zukünftig damit sprechen. Jetzt habe ich mich umgesehen und einige Kriterien aufgestellt, für eine kleinere Gruppe ehemaliger Nutzer meines Servers. Und herausgekommen in dieser Gruppe ist wirklich erstaunliches, etwas mir ganz ungewöhnliches, etwas neues, worauf ich auch selbst ein wenig stolz sein kann:

Keiner gab zu verstehen: Warum soll ich für etwas zahlen, was ich anderswo kostenfrei bekommen kann. Alle waren der Meinung, es wird ein Anbieter benötigt, der die Sicherheiten und Schutzvorkehrungen bietet, die in Zeiten von BND, NSA und VDS absolut notwendig sind, um den eigenen Kopf und die Gedanken und die Freiheit des einzelnen zu schützen.

Die Features, die der zukünftige Anbieter bieten soll, sind also der Sicherheit absolut nachrangig. Alle haben sich dem untergeordnet, dass z.B. die Verwendung von Mac Outlook obsolet ist, wenn dieses Produkt selbst überhaupt nicht in der Lage ist, sicher zu kommunizieren.

EWS und Exchange Kommunikation waren zwar gewünscht, aber nicht das allerwichtigste überhaupt. Es können auch andere Clients genutzt werden. Das ist etwas, was ich nicht erwartet hätte. Einige haben sogar kommuniziert, sie wollten meine Wahl ebenfalls selbst untersuchen. Dazu gehört die Untersuchung des Transportweges einer Email ebenso, wie die Absicherung der Server gegen Logjam, Heartbleed und auch zukünftige Angriffmöglichkeiten.

PFS /Perfect Forward Secrecy) war also Pflicht, ebenso wie Qualys Grade A oder besser noch A+ in den Ergebnissen für den Webzugriff. Etwas schlechteres als A ist für alle absolut inakzeptabel, Ziel verfehlt, Schulnote 6. Die korrekte Verschlüsselung war ebenso notwendig für [tooltip title=“Das Simple Mail Transfer Protocol (SMTP, zu deutsch etwa Einfaches E-Mail-Transportprotokoll) ist ein Protokoll der Internetprotokollfamilie, das zum Austausch von E-Mails in Computernetzen dient. Es wird dabei vorrangig zum Einspeisen und zum Weiterleiten von E-Mails verwendet. Zum Abholen von Nachrichten kommen andere, spezialisierte Protokolle wie POP3 oder IMAP zum Einsatz. SMTP-Server nehmen traditionell Verbindungen auf Port 25 („smtp“) entgegen.“ placement=“top“ trigger=“hover“ class=““ id=““]SMTP[/tooltip], kaputte [tooltip title=“Eine Cipher Suite (deutsch Chiffrensammlung) ist eine standardisierte Sammlung kryptographischer Algorithmen. Ein Beispiel dafür ist die NSA Suite B Cryptography, die Algorithmen festlegt, die für die Arbeit im Regierungsumfeld geeignet sind.“ placement=“top“ trigger=“hover“ class=““ id=““]Cipher Suites[/tooltip] sollen nicht nutzbar sein. Es wurde u.a. auch [tooltip title=“Der Diffie-Hellman-Schlüsselaustausch oder Diffie-Hellman-Merkle-Schlüsselaustausch ist ein Schlüsselaustauschprotokoll. Mit ihm erzeugen zwei Kommunikationspartner einen geheimen Schlüssel, den nur diese beiden kennen. Dieser Schlüssel wird üblicherweise verwendet, um verschlüsselte Nachrichten mittels eines symmetrischen Kryptosystems zu übertragen.“ placement=“top“ trigger=“hover“ class=““ id=““]Diffie Hellmann[/tooltip] gewünscht. Erst nachrangig waren die Anbindungsmöglichkeiten für ActiveSync-Geräte angedacht. Und für Microsoft Outlook. Weitere Sachen waren nicht zwingend erforderlich. Notwendig ist also das „übliche“ einer Groupware-Lösung:

- Kalender

- Kontakte

- Notizen

- Aufgaben

- Freigabemöglichkeit innerhalb der Organisation

Zu dieser Liste an Wünschen, die ganz selbstverständlich die Thematik „technische Absicherung“ beinhalten, kam ein weiterer Punkt, der angeführt wurde: „Datenschutzklauseln„. Diese sollten verständlich sein und größtmöglichen Schutz derjenigen Personen bieten, die diesen Dienst nutzen wollen. Der Dienst kann zwar in Deutschland sein, aber der Anbieter sollte nicht im vorauseilenden Gehorsam arbeiten, wie manch andere.

Zu dieser Wunschliste, die mir zugetragen wurde, kam ebenso ein ironisches „Viel Glück, John“. Ganz so, als ob das eh nicht möglich wäre, das genau so käuflich zu erwerben.

Vertrauen ist gut, Kontrolle ist besser

Wie hat man also die Möglichkeit, festzustellen, wie ein DIenstanbieter funktioniert? Wie er mit den Nachrichten hinsichtlich Transportverschlüsselung umgeht? Die Antwort bot mein eigenes Mailprogramm. Alle eingehenden Nachrichten ließen sich tatsächlich selbst untersuchen. Und dabei ist mir einiges aufgefallen:

- Alle Anbieter, die unter dem Titel „Email made in Germany“ arbeiten, patzen in der Relaykette trotzdem ab und an bei der Transportverschlüsselung

- Office 365 ist auf dem Transportweg gar nicht so schlimm, wie ursprünglich angenommen

- Hochoffizielle Stellen (Beispiel Bundestag), mit denen ich regelmäßig kommuniziere, sind nicht in der Lage auch nur ansatzweise zu verschlüsseln

- Hosted-Exchange Anbieter haben ein Frontend-Relay, welches im Regelfall alles andere, als „adäquat“ konfiguriert ist.

Die Sache mit der Transportsicherheit

Das sind natürlich nur die Nachrichten, die an mich selbst gegangen sind. Ich nutze dafür folgende Vorgehensweise: In Mac Mail wähle ich innerhalb des Nachrichtenprogramms die Funktion, mir den kompletten Header anzeigen zu lassen. Anschließend nehme ich MXToolbox.com LINK, um mir die Header in einer guten Übersicht anzeigen zu lassen. Hierbei fliegen schlechte Transportverschlüsselungen umgehend auf.

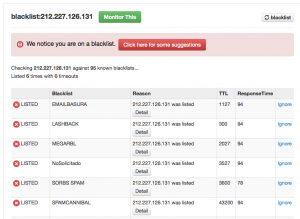

Dabei sind nahezu alle Hosted-Exchange-Anbieter rausgeflogen, die ich kannte, jedoch nicht Outlook365. Die Herrschaften schreiben sogar selbst etwas dazu – LINK – , leider ist RSA ohne PFS dort immer noch möglich. Alles, was den Namen „Email made in Germany“ trägt, ist ebenso quasi unnutzbar, auch wenn sie die Transportverschlüsselung anbieten ist sie im Regelfall entweder schwach oder nicht vernünftig umgesetzt. ECDHE mit PFS war meist auch nicht drin oder der Transportserver befand sich – wie eigentlich immer – auf einer [tooltip title=“Als DNS-based Blackhole List (DNSBL) werden in Echtzeit abfragbare Schwarze Listen bezeichnet, die verwendet werden, um E-Mail zweifelhafter Herkunft als Spam zu klassifizieren“ placement=“top“ trigger=“hover“ class=““ id=““]Blacklist[/tooltip].

1und1 hatte das Blacklist-Problem eigentlich durchgehend. Einer der Kisten, die in der Kette waren, stand immer drauf. T-Online, GMX, Web.de, Strato, 1und1, freenet sind also allesamt postwendend nicht zuverlässig nutzbar. Und zwar nicht wegen Fehlkonfiguration, sondern wegen ihrer dämlichen Kunden.

Die Sache mit der Zugriffssicherheit

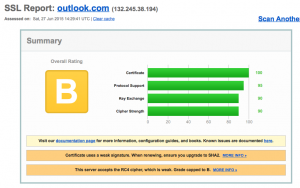

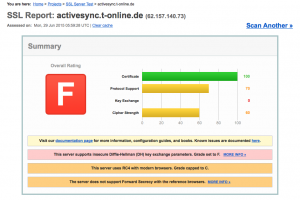

Wie aber steht es um die Zugriffsmöglichkeiten auf den jeweiligen Server? Wohlwissend, dass ich über die Konfiguration von [tooltip title=“Internet Information Services (IIS) (vormals Internet Information Server) ist eine Diensteplattform des Unternehmens Microsoft für PCs und Server. Über sie können Dokumente und Dateien im Netzwerk zugänglich gemacht werden. Als Kommunikationsprotokolle kommen hierbei HTTP, HTTPS, FTP, SMTP, POP3, WebDAV und andere zum Einsatz. Über IIS können ASP- oder .NET-Applikationen (ASP.NET) ausgeführt werden, sowie – mit den passenden installierbaren ISAPI-Filtern – auch PHP und JSP.“ placement=“top“ trigger=“hover“ class=““ id=““]IIS[/tooltip] bereits ganze Abhandlungen geschrieben habe, ist es relativ schwer, für den IIS wenigstens Ansatzweise ein Grade A zu bekommen. Hinzu kommt die Angriffsmethode Logjam. TLS_FALLBACK_SCSV ist mit IIS einfach nicht drin. IIS, die so im Netz erreichbar sind, können sich technisch einfach nicht schützen. Ein Grade A erreicht ein Outlook 365 leider nicht. Das liegt mitunter daran, dass sie immer noch RC4 anbieten. Spätestens jetzt ist Office 365 durchgefallen und das ist etwas, was ich überhaupt nicht verstehe. Um diesen Dienst würde ich, nicht einmal wegen Snowden, einen Riesenbogen machen:

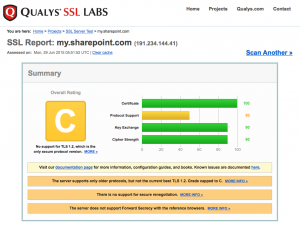

Wenn die Fassade schon bröckelt – Riesenlücken beim Betriebssystemhersteller aus Redmond, so geht es nicht. Für andere Dienste von Office 365 (Sharepoint Online) sieht es bisweilen noch schlechter aus:

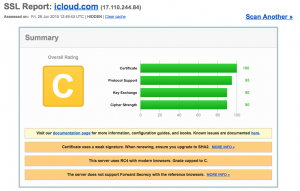

Viel Geld für keine Sicherheit. Auch Geschäftskunden schauen bei Microsoft in die Röhre. Der Mitbewerber Apple macht es bisweilen ähnlich schlecht:

Was bringt einem dann noch der verschlüsselte Transportweg, wenn der Zugriff auf das Postfach selbst quasi ungeschützt abläuft? Zum anderen können viele nicht kontrollieren, in welcher Umgebung und auf welchem Weg selbst ihre Geräte Kontakt mit dem Dienst aufnehmen. Es gibt also bis heute – de facto – keinen Anbieter mit einer echten Exchange Funktionalität, der sicher arbeitet.

Auch die Hosted Exchange Anbieter selbst haben ein Problem. Ein Blick selbst in das OWA offenbart vieles. Zum Beispiel den Patchstand des Servers, auf dem sich das Postfach befindet. Hierzu ist jedoch ein Konto beim jeweiligen Anbieter notwendig. Man muss reinschauen. Nicht einmal der Anbieter der Telekom bietet im Moment das aktuelle Service Pack 3 für Exchange Server 2010. Ich erwarte ja nicht, dass das im Moment doch wackelige UR9 installiert ist, ein aktuelles Servicepack sollte es jedoch schon sein.

Mit diesem Wissen folgt die Kehrtwende, kein Exchange. Kein kleinerer Anbieter kann bislang von sich behaupten, dass er sich adäquat um sein System kümmert. Dabei ist es wahrlich nicht schwer. Selbst kleinere Appliances bieten Reverse Proxies, die Logjam erflogreich verhindern können und das Pflegen von Patchständen sollte gerade für IT-Dienstleister nun wirklich nicht das Problem sein. Selbst ohne Reverse Proxy ist es immerhin möglich, einen IIS bis zum Qualys Grade A zu bewegen. Das sollte drin sein, wenn Kunden dafür Geld hinlegen. Ist es jedoch offenbar nicht.

Das, was die Telekom hier bietet, das ist schon kein Kavaliersdelikt mehr. Ich bin sprachlos. Eine Ohrfeige für denjenigen, der dafür zuständig ist. Katastrophale Zustände, stellvertretend für den gesamten, deutschsprachigen Raum:

Und das ist kein Einzelfall. Teilweise wissen die Administratoren noch nicht einmal, wie sie Ihre Systeme gegen Poodle, Heartbleed oder sogar Logjam absichern, teilweise kann es das Microsoft Betriebssystem von haus aus nicht. Das sind jedoch die im Moment am häufigsten angewendeten Angriffszenarien. Die Kommunikation liegt blank und ist für jedermann lesbar, der sich von Rapid7 den Angriffsbaukasten für Script-Kiddies herunterlädt.

Jetzt gibt es – zumindest hierzulande – mindestens zwei Produkte, die mit Exchange mithalten können. Das ist zum einen Kolab und zum anderen OpenExchange. Kerio finde ich nicht im Hosting-Umfeld, zumindest nicht einfach. Für beide zuvor genannten Server braucht es kundiges Personal. Cyrus und Dovecot sind die Server, die unter der schicken Weboberfläche liegen. Beide werden vom Anwender mitunter ruppig behandelt. Da mir das Risiko der schnell korrumpierten Datenbanken von Cyrus bekannt ist, versuche ich mich von Kolab fernzuhalten. Der Schweizer Anbieter „myKolab“ entfällt.

OpenExchange bietet bei kundigem Personal vieles, jedoch nicht alles, was Exchange selbst hat. Das beliebte Protokoll EWS ist nicht verfügbar. Damit entfällt der pluginfreie Betrieb von Microsoft Outlook und der Betrieb von Mac Outlook ebenso. Letzteres ist nicht einmal selbst in der Lage, IMAP mit einer adäquaten Verschlüsselung zu sprechen. Wenn man auf Mac Outlook jedoch verzichten kann, ist die Auswahl wieder größer. Einige Anbieter können ihren Anwender je nach Tarif auch gute Plugins für Microsoft Outlook anbieten. Alle anderen Mailclients können alles, was das Herz begehrt. IMAP, CalDAV und CardDAV sind hier die Mittel der Wahl.

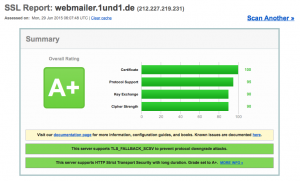

OpenExchange gibt es hier in Deutschland teilweise zum Spottpreis. Selbst 1und1 bietet es an, und dort sind wirklich gute Schulnoten zu vergeben, für den Webmailer von 1und1:

So muss es sein und nicht anders. Nichts anderes außer A oder höher ist ein akzeptables Ergebnis.

Die Sache mit dem Datenschutz

Doch was bietet einem eine gut konfigurierte Plattform, wenn deren Kunden dafür sorgen, dass selbiger permanent auf einer Blacklist landet? Wirklich schade, 1und1. Doch nicht nur um die Transport- und Zugriffssicherheit geht es bei den Wünschen meiner kleinen Gruppe, sondern auch um das Thema Datenschutz. Hier wird kein US-Amerikanischer Anbieter jemals zum Zuge kommen. Auch die Deutschen werden es schwer haben. Die Auswahl wird immer kleiner. Und jetzt sind nur noch wenige Anbieter übrig, die das können, was wir wollten. Bedenkt man die fehlenden, jedoch mindestens gewünschten Features bei Posteo, bleibt zum Schluss nur noch ein einzelner Anbieter übrig. Der hat es jedoch in sich:

Die JP Berlin betreibt als Nachkomme eines Zusammenschluss von Schülerzeitungen ein Rechenzentrum. Dort sind sie, diejenigen, die es richtig machen, ganz in der Nähe eines Fachhändlers von mir, auf der Schwedter Straße. JP Berlin hat mailbox.org in’s Leben gerufen. Ein Open Exchange mit etwas mehr, als nur dem Standard. Nicht nur die besten Schulnoten beim Zugriff (A+) sondern auch auf dem Transportweg haben sie. Dazu kommt, dass sie unverschlüsselte Kommunikation sofort ablehnen. Sie machen das, was andere eigentlich tun sollten. Und auch die rechtlichen Dinge sind angemessen. JP klärt genau auf, welche Daten wo anfallen und wie lange diese vorgehalten werden müssen, um den stabilen Betrieb zu gewährleisten. Und sie gehen noch mehrere Schritte weiter. Sie erläutern warum das so ist und wer darauf Zugriff hat. Etwas, was ich bei keinem anderen Anbieter gelesen habe. Hinzu kommt der übliche, auch bei Posteo veröffentlichte Transparenzbericht. Der Anbieter ist also ähnlich Posteo völlig transparent, kann jedoch etwas, was sonst wirklich gar keiner kann:

Alle eingehenden Nachrichten können mit PGP verschlüsselt werden. Bei PGP hat JP Berlin nicht den privaten Schlüssel. Voller Ehrfurcht muss ich mich vor den Berlinern verneigen. Auf diese Idee ist sonst wirklich keiner der mir bekannten gekommen. Ausgehend kann verhindert werden, dass unverschlüsselt gesendet wird. Ebenso wird DANE unterstützt und sie können den [tooltip title=“Der MX Resource Record (MX-Eintrag) oder Mail Exchange Resource Record (MX-RR) einer Domain ist ein Eintrag (Resource Record) im Domain Name System, der sich ausschließlich auf den Dienst E-Mail (SMTP) bezieht.“ placement=“top“ trigger=“hover“ class=““ id=““]MX[/tooltip] meiner Domain direkt annehmen, so dass eingehende Nachrichten direkt bei mir aufschlagen. Technisch ist also alles perfekt gelöst. Die Tarife sind günstig, man kann dort auch vollkommen anonym arbeiten und sein Konto zu Fuß, in der Schwedter Straße eröffnen. Nicht verwendete Prepaid-Beträge werden zurückerstattet – das ist wirklich fair!

Negativ ist mir lediglich aufgefallen, dass ich keine Möglichkeit habe, den Spamfilter selbst zu konfigurieren. Da die das da aber gut können, ist das nicht sonderlich schmerzhaft. Lediglich das Greylisting würde ich für eilige, neue Sachen gerne ab und an mal abschalten können, was jedoch so nicht geht. Wenn ich das im Kopf habe, kann ich damit gut leben.

Ich nutze dort jetzt IMAP, CAL-&Carddav, habe alles, was ich zuvor auch hatte. Mailbox.org hat auch seine Macken (OpenXchange halt), die sind jedoch bekannt und ich kann damit leben. Schön zu wissen, dass auch ActiveSync und Microsoft Outlook für Windows gehen, aber ich persönlich brauche das nicht. Ich habe dort alles, was ich will und noch ein wenig mehr: Ein wirklich gutes Gefühl bei der Sache.

Umzug und so

Mein Postfach ist nicht so riesig, wie das manch anderer, jedoch kommt eine Menge zusammen. Ihr habt sicherlich die Möglichkeit, selbst alles von Hand umzuziehen, doch bietet mailbox.org auch eine Kooperation zu audriga an. Die Kooperation kann jedoch nur IMAP, ich persönlich hätte gleich auch das große Groupwarepaket gerne in den Kooperationen gesehen. Alles sicherlich eine Frage von einer kleinen Tasse Kaffee zwischen den beiden Anbietern. Die Server sind sehr schnell. Der Upload der Masse ist bei VDSL100 in adäquater Zeit erledigt. Anspruchsvoll wurde es bei meinen Wünschen, eben nicht lapidare Weiterleitungen zu nutzen, sondern gleich den MX bei mailbox.org zu haben. Das geht, ist jedoch aufwändig. Bei 1und1 Domänen zum Beispiel bin ich nicht in der Lage einen TXT Eintrag zu setzen. Ich helfe mir mit anderen Nameservern. Wer das für „umme“ braucht, kann die von Cloudflare nutzen, ich persönlich brauche Cloudflare ja auch für den Schutz meines WordPress. Es hat zudem gedauert, bis der DNS von mailbox.org das so gefressen hat. In sofern macht es schon sinn, den TXT-Eintrag schon zu setzen, wenn mailbox.org die Domäne noch gar nicht kennt. Hier ist es zweckdienlich, einfach den Schlüssel aus vorhergehenden Domains zu verwenden, die man schon bei mailbox.org als eingehenden Alias registriert hat. Dann geht es deutlich schneller. Inzsichen nutze ich mailbox.org als einziges Postfach und ich bin sehr glücklich.

OpenPGP und OTP

Mailbox.org verwendet PGP durchgehend. Sie machen das sehr konsequent. Ihr habt dort neuerdings auch die Möglichkeit, Euren privaten PGP Schlüssel im wirklich gut gemachten Webinterface zu hinterlegen, um eingehende Nachrichten zu entschlüsseln. Der soll dort geschützt liegen, doch ich persönlich bin jedoch der Meinung, dass mein persönlich privater Schlüssel nirgendwoanders hingehört, als in meine eigenen Cryptospeicher. Auch nicht in’s Smartphone. Alles ist hackbar, wie wir wissen. Es ist ein Angebot von mailbox.org, man kann es nutzen, muss es aber nicht. Im Notfall muss man halt warten, bis man zuhause oder am Notebook ist. Das weiß jedoch auch der Absender der Nachricht.

Weiterhin werden sehr gute OTP-Generatoren angeboten, ein simples 2Factor mit z.B. Symantec oder Google Authenticator jedoch nicht. Wenn es einen Kritikpunkt gibt, dann vielleicht doch diesen. Doch irgendjemand muss das ja auch einbauen, und – wie schon erwähnt – es sind alles „nur“ Menschen, die das tun müssen.

Die Sache mit dem Support (Update vom 06.07.2015)

Es dauert, bis man ihn hat. Per Email. Telefonisch geht es jedoch nicht. Das ist bei den Preisen jedoch auch verständlich. Ich selbst hatte ein Problem mit dem darunterliegenden Dovecot, der mit Folderpermissions von mir nicht klarkam. Eigentlich ein Anwenderfehler, die Lösung war technisch aufwändiger, doch anschließend klappte alles. Der Support antwortete innerhalb der Wochenarbeitszeiten. Am Wochenende muss man wirklich Geduld haben. Es kollidiert bei mir, weil ich nur zu dieser Zeit die Möglichkeit habe, mich damit auseinanderzusetzen. In einem weiteren Supportfall habe ich ein Problem mit den Filterregeln, ich bin neu bei OX. Und da muss ich wohl an mir arbeiten. Beide Fälle wurden zu meiner absoluten Zufriedenheit bearbeitet und es wurde sich auch erkundigt, ob die Fälle geschlossen sind. Ich hatte zwar geantwortet, jedoch habe ich offenbar nicht den richtigen Schlüssel für das Ticketsystem erwischt. Ich bin diesbezüglich also noch etwas peinlich berührt. Um so schöner ist es zu sehen, dass dort richtige Menschen arbeiten und zum anderen ist es super, da ich adäquate Antworten bekomme, die ich verstehe und anwenden kann. Es sind eben nicht vordefinierte Sätze, auch wenn ab und an auf die FAQ verwiesen wird. Mein Problem hier: Die FAQ von OX habe ich gar nicht entdeckt – sie befindet sich im System selbst, ist gut sichtbar im Optionsmenü vorhanden.

Hinzufügen möchte ich, dass es der erste „Laden“ ist, der meinen öffentlichen PGP-Schlüssel verwendet. Ich habe das so gar nicht realisiert, als ich die Mail gerade gelesen hatte, doch bin ich unfassbar gerührt und glücklich, dass dort wirklich Menschen sitzen, die aufpassen und die Materie einfach mal anwenden. Meinen Dank dafür!

Fazit zum Support: Der Support ist unschlagbar freundlich und kompetent.

Fazit

Der Anbieter mailbox.org scheint nicht nur alles richtig zu machen, es ist tatsächlich so. Wer keine Features benötigt, kann zu Posteo gehen, mailbox.org ist für Groupware-Nutzer jedoch der richtige Ansatz, finden zumindest wir oder ich. Rechtliches und technisches ist hervorragend definiert. Auch der Support macht einen wirklich freundlichen und kompetenten Eindruck. Zu mailbox.org gibt es unterschiedliche, mehr oder weniger subjektive Berichte. Ihr müsst Euch selbst ein Bild machen, und wenn Ihr wollt, auch schreiben, ob Euch das so passt.

Alle Screenshots der Qualys-Ergebnisse vom 29. und 30.06.2015, die Ergebnisse können von Euch auf https://www.ssllabs.com selbstständig auf Korrektheit meiner Aussagen überprüft werden. Alle SMTP-Transportwege können in jedem Mailprogramm eigenständig überprüft werden, in dem man sich die Header der eingehenden Nachrichten anschaut. Dazu verwendet man in Apple Mac Mail die Funktion „//Darstellung/EMAIL/Alle Header“ und in Microsoft Outlook die versteckt zufindende Option in „Optionen/Eigenschaften“ (je nach Version unterschiedlich). Anschließend kann der Header auf http://mxtoolbox.com/EmailHeaders.aspx sofort nachgeprüft werden. Hierbei muss auf die Verschlüsselungsvariante und auf die Blacklistfunktion geachtet werden, ECDHE sollte als Verschlüsselungstyp für den Transport verwendet werden.

Wer es wirklich ernst meint und das mal ausprobieren möchte – kann von mir eine Einladung mit 3 Monaten geschenkt bekommen. Das funktioniert jedoch nur für die Emailpakete, nicht jedoch für die Office-Pakete. Ich empfehle Euch einfach mal einen Blick auf mailbox.org.