Ein spannendes Szenario: An einem Standort hatte ich kein WLC zur Verfügung, da der WLC an einem anderen Standort stand. Die Lizenz lässt sich auf 1781er Geräte aktivieren, jedoch nicht auf die Derivate, jene mit integriertem WiFi ausgeliefert werden. Das ist zwar dumm, aber laut Lancom momentan technisch nicht zu realisieren. Also muss ein entfernter WLC hinter einem VPN Tunnel genutzt werden. Das ist für lokales Netzwerk völlig stressfrei, da lokal ausgekoppelt werden kann, sprich der Accesspoint gibt den Gästen das lokale Netzwerk frei. Problematisch wird es, wenn an dem Standort ohne WLC zusätzlich die Public Spot-Option für Besucher bereitgestellt werden soll, um das Gastnetzwerk vom lokalen Netz vollständig zu trennen. Hierbei kann der beliebte und mit ein paar Klicks sehr einfach einzurichtende Lancom-WLC-Tunnel nicht genutzt werden, da der mögliche Endpunkt sich hinter einem Site2Site VPN befindet und so nicht lokal verfügbar ist. Wie ist diese Aufgabe zu lösen? Mit VLAN. Entsprechend managementfähige Switches vorausgesetzt, lässt sich das mit ein wenig Konfigurationsaufwand bewerkstelligen.

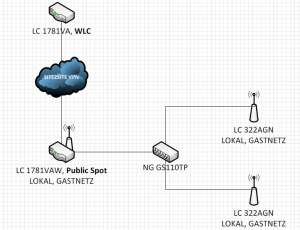

Das Szenario habe ich hier mal bebildert aufgezeichnet:

Benötigt werden VLAN-fähige Switches und nachfolgend beschriebene Lancom Hardware ab Firmware Version 9.04.

Kurze, fiktive Netzwerkbeschreibung:

- 192.168.1.0/24, entferntes Netzwerk, per Site2Site VPN erreichbar

- 192.168.1.100 entfernter Lancom mit WLC Option oder WLC 4006+ oder größer

- 192.168.10.0 lokales Netzwerk mit zwei LC322 AGN

- 192.168.10.254 lokaler Lancom mit Public Spot Option, hier 1781VAW

- 192.168.50.0/24 zukünftiges Gastnetzwerk

- VLAN4 für Gastnetzwerk

- Lokales, internes WiFi am Standort ohne WLC: RADIOPARADISE in 192.168.10.0/24

- WiFi für Gäste am Standort ohne WLC: RADIOPARADISEGUEST in 192.168.50.0/24

Das ganze ist relativ umfangreich. Ihr solltet Euch mit der Materie VLAN auskennen. In dieser Konfiguration ist keine Netzwerkbeziehung zwischen den beiden VLAN’s möglich, so habe ich auch keine Kollision mit eventuell vorhandenen Site2Site Tunneln, Gäste können (das war so gewünscht) das lokale Netzwerk nicht erreichen (und umgekehrt).

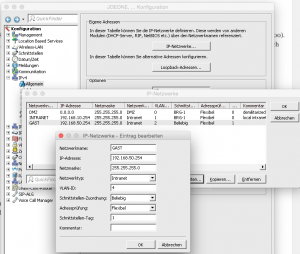

Teil 1: Public Spot konfiguration

Auf dem 1781VAW aktiviere ich, wenn nicht bereits geschehen, eine kleine Public Spot Option. Anschließend beginne ich, den Public Spot von Hand einzurichten. Hierbei definiere ich für das neue Netzwerk „GAST“ VLAN-ID „4“ und das Netzwerk „192.168.50.0/24„, und ich definiere zusätzlich mein bereits vorhandenes Netzwerk „Intranet“ auf die VLAN-ID „1„. , so dass Eure Tabelle in IPV4/Allgemein/IP Netze wie folgt aussieht:

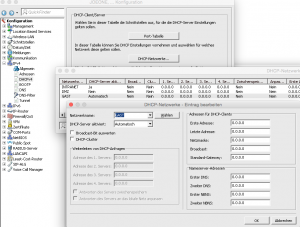

Ebenso muss ich einen DHCP Server verfügbar machen, also wechsle ich in //IPV4/DHCP/“DHCP-Netzwerke“ und wähle für das Netzwerk Gast einen automatischen DHCP:

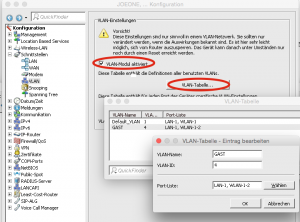

Anschließend muss ich VLAN konfigurieren. Ich wähle hier (wie Ihr schon bemerkt habt) die VLAN ID 4, da z.B. Netgear gerne VLAN 1-3 vordefiniert und die 4 noch frei ist. So komme ich mit den Switches nicht in’s Gehege. Also wechsle ich in //Schnittstellen/VLAN und aktiviere das VLAN Modul. Anschließend bearbeite ich die VLAN Tabelle, so dass „Default_VLAN„, VLAN-ID „1“ nur für die Schnittstellen „LAN-1“ und „WLAN-1“ konfiguriert ist (ich entferne „*“), und „GAST„, VLAN-ID „4“ für die Schnittstellen „LAN1“ und „WLAN1-2“ konfiguriert ist. Eure VLAN Tabelle sollte also wie folgt aussehen:

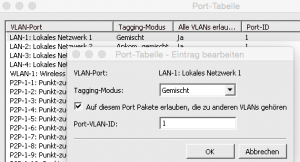

Die weitere VLAN-Konfiguration der WiFi-Interfaces geschieht über den entfernten WLC. Hier muss ich nichts machen, jedoch muss ich mich um das lokale Interface des 1781VAW kümmern. Also muss ich die Port Tabelle doch konfigurieren. Hierbei konfiguriere ich zunächst „LAN-1: Lokales Netzwerk 1“ im Tagging-Modus „Gemischt“ und VLAN-ID „1„:

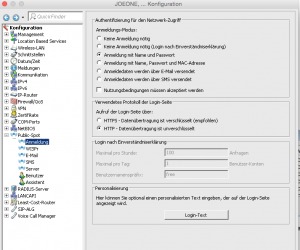

Teil 2: Konfiguration der Public Spot Option:

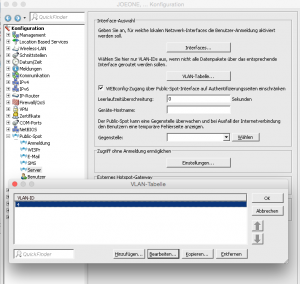

Zunächst wechsle ich in //Public Spot/Anmeldung und definiere „Anmeldung mit Name und Passwort“:

In der VLAN Tabelle muss ich dann Public Spot für die weiteren Accesspoints auf VLAN „4“ hinzufügen:

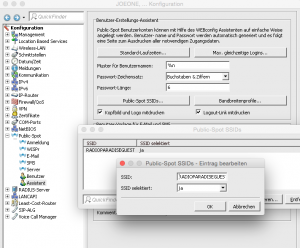

Zum Schluss muss ich für den Assistenten noch die SSID hinzufügen, in meinem Fall ist das die SSID „RADIOPARADISEGUEST“. Das mache ich unter //Public Spot/Assistent

Teil 3: Radius Konfiguration

Unter //Public-Spot/Public-Spot-Benutzer/Anbieter-Liste konfiguriere ich wie folgt:

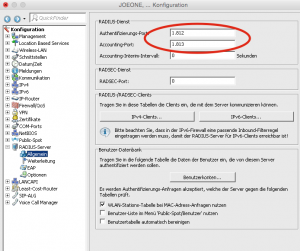

Ebenso muss ich im Lancom 1781VAW den Radius-Dienst aktivieren. Das tue ich unter //RADIUS-Server/allgemein und lege dort den Auth-Port auf „1812“ fest und den Accounting-Port auf „1813“ fest, wie zuvor auch definiert:

Teil 4: Switch-Konfiguration

Teil 4: Switch-Konfiguration

Die Switches sind ja bei jedem unterschiedlich. Hier bei mir (das sind alles Netgear GS110TP und GS108Tv2) lege ich das VLAN in //Switching/VLAN/VLAN-Configuration mit der ID-4 an und tagge es dan anschließend in //Switching/VLAN/VLAN-Membership an die richtigen Ports:

Wie Ihr die Ports konfiguriert, kann ich Euch natürlich nicht sagen, Ihr habt alles bestimmt irgendwie anders gestöpselt als ich ;-), also gibt’s hier ausnahmsweise keinen Screenshot. Aber ich kann Euch auf ein paar sinnvolle Seiten verweisen, wenn Ihr ein wenig in’s Grübeln kommt. U.A. gibt es hier (KLICK) ein paar hilfreiche Hinweise zu Netgear und hier (KLICK) ein paar Grundlagen zum Thema

Teil 5: WLC Konfiguration

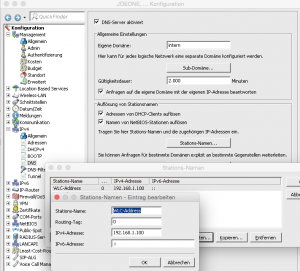

Am entfernten Standort, hinter einer Site2Site VPN befindet sich der LC mit bereits genutzter und aktivierter WLC Option (192.168.1.100). Da Clients im Netzwerk 192.168.10.0/24 diesen nicht finden können, muss ich am Lancom 192.168.10.254 in //IPV4/DNS/Stations-Namen zunächst sagen, wo sich der WLC befindet:

Ab jetzt kann ich die physikalischen Interfaces aller Accesspoints im Netzwerk 192.168.10.0/24 über den WLC kontrollieren, indem ich die Betriebsart der Accessppoints in //Wireless-LAN/Allgemein/Physikalische WLAN-Einstellungen/Betrieb auf die WLAN-Betriebsart „Managed“ konfiguriere:

So habe ich z.B. auch die Möglichkeit, z.B. das Radioteil des VAW von einem WLC zu steuern. Der hat zwar nur ein 5GHz Interface, das macht aber nichts. Er verhält sich zukünftig so, wie ein 321AGN.

5.1 Das (//WLAN-Controller/Profile/) physikalische Profil konfiguriere ich, so dass das VLAN-Modul aktiv ist, die Management-Betriebsart jedoch untagged ist:

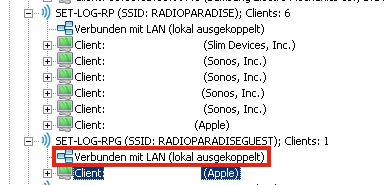

5.2 Das bereits vorhandene, (//WLAN-Controller/Profile/) logische WLAN-Profil für das interne Netzwerk lasse ich weiterhin untagged und lokal ausgekoppelt. Sie kollidieren so nicht mit dem VLAN-4, welches ich in 5.3 für das Gastnetzwerk definiere.

Tipp: Sollte der VPN-Tunnel zusammenbrechen, so konfiguriere ich die SSIDs mit der Funktion „Autaker Weiterbetrieb“ auf „90“ Minuten

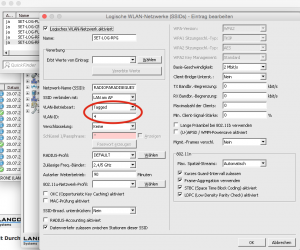

5.3 Dann muss ich nur noch ein neues, (//WLAN-Controller/Profile/)“Logisches WLAN-Profil“ für die SSID „RADIOPARADISEGUEST“ am entfernten WLC definieren. Ich konfiguriere die VLAN-ID auf „4“ für das Gastnetz, so dass über die Switches an den Lancom mit der VLAN-ID 4 hineingereicht wird:

In //WLAN-Controller/Profile/WLAN-Profile erstelle ich jetzt Profil, welches das physikalische und die logischen Profile für den Standort zusammenfassen. Anschließend weise ich sie in der //WLAN-Controller/AP-Konfiguration/Access-Point-Liste die Profile den entsprechenden Accesspoints zu, diese haben ja bislang die Default-Konfiguration erhalten.

Hinweis: Die VLAN-ID wird im Lanmonitor nicht angezeigt!

Tipp: Sollten nicht überall managementfähige Switches verfügbar sein, so könnt Ihr auch ein weiteres WLAN-Profil erstellen, welches das Gastnetzwerk nicht enthält und es den Accesspoints verpassen, die VLAN4 nicht durchreichen können.

Erledigt! So habt Ihr die Möglichkeit, die Public-Spot Option auch mit WLC zu nutzen, wenn der WLC-Controller nicht vor Ort ist.