Nicht alle Menschen kaufen ein iPhone, weil sie cool sein wollen. Oder weil andere eines haben. Sicher, es gibt eine Menge Features und coole Usability. Dennoch: manche tun das aus simpler Notwehr. Auch wenn Sie sich damit in das Ecosystem von Apple begeben. Und Tim Cook weiß das. Und er will daran nicht rütteln. Dennoch stellt er eine höchst potente Backdoor bereit, die nahezu jeder iPhone Nutzer aktiv hat: iCloud. Und dieses Problem hat nicht nur iOS. Sondern auch OSX.

Persönliche Anmerkung: Menschen, die der Meinung sind, sie hätte nichts zu verbergen, sollten besser Netflix schauen, denn diesen Artikel zu lesen.

Noch vor ein paar Wochen ging ein Trara-Shitstorm durch das Twitterverse, indem sich lauthals darüber beschwert wurde, dass ein defekter Home-Button nicht ersetzt werden könne, zumindest nicht von Drittherstellern. Das sei ja wohl eine Unverschämtheit. Obacht. Bei einem Bauteil, welches für die Authentifizierung und den Zugriff auf das Betriebssystem hinter Springboard zuständig ist. Eine Kritik würde ich da mal lieber nicht äußern. Und nein, ich habe mit diesem Vorgehen von Apple definitiv kein Problem.

Ein paar Wochen gingen in’s Land und Tim Cook schrieb einen Brief an die „Gemeinde“ – Link. Einen Brief, in dem er sein Vorhaben, sich gegen das FBI aufzubäumen, in mehreren Zeilen erklärte. Irgendjemand will da was ändern, am Sicherheitsmodell von iOS. Schön und gut. Apple will das nicht. Was in Cook’s Zeilen jedoch nicht stand, ist die Unterstützung, die Apple bereits geleistet hatte. Und jede Form von Apple’s Unterstützung hatte immer denselben Ansatzpunkt: iCloud Backup.

Ein iPhone selbst ist relativ clever, es schützt seine komplette Festplatte mit einem AES256 Schlüssel. Und der befindet sich in einem Teil des Speichers, den man löschen kann. Auslöser sind Fehlversuche bei der Kennworteingabe oder bei einem „Fernlöschen“ (Remote Wipe Device). Hierbei geht es jedoch nicht um die persönlichen Daten, jene sich in der User Partition auf der selbigen Festplatte befinden. Und selbige sind eben noch einmal verschlüsselt.

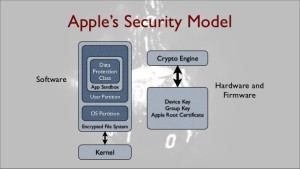

Grafik: Subhransu Behera

Grafik: Subhransu Behera

Ein Chip im iPhone ist verantwortlich dafür, dass signiert und verschlüsselt werden kann. Den Schlüssel im Chip selbst kennt wohl auch Apple nicht. So wie ich das ^^ verstehe, wird der persönliche Schlüssel für die Userpartition noch einmal mit Deinem Passcode geschützt. Je länger dieser ist, desto besser. Fingerprint hin oder her, es macht also definitiv Sinn, diesen deutlich länger, als 4 Zeichen zu definieren. Denn ohne Passcode gibt es keinen Zugriff auf die Schlüssel in der Userpatition und damit auf Deine persönlichen Daten, in jenen sich Chatprotokolle, Fotos, Mails, Adressbücher, usw. befinden.

Das will das FBI so nicht. Und auch nicht, dass nach 8 Versuchen auf meinem iPhone Schluss sein soll. Ebenso die Bremse, die Apple eingebaut hat, dass mehrere Versuche pro Sekunde drin sein sollen, dass möglicherweise ein BruteForce gelingen könnte. Darum kloppen sie sich im Moment vor diversen Gerichten. Und wir sind alle gespannt, wie das wohl ausgehen mag.

Das Ding ist dicht. Zumindest offiziell. Und dem können wir auch vertrauen, zumindest im Moment. Es ist kein Wunder, dass für Sicherheitslücken auf dem Schwarzmarkt für iOS Geräte die höchsten Preise gezahlt werden. Für eine Lücke in iOS kann ich mir im Moment nicht nur einen Aston DBS kaufen, sondern ein ganzes Haus gleich mit dazu. Das war übrigens schon 2012 ähnlich: Link (forbes). Nach Hacking-Team wissen wir, wie dicht das System tatsächlich ist. Und es tut gut, das zu wissen.

Das Problem ist nur, dass wir alles dazu tun, dass das „Ding“ nicht mehr vertrauenswürdig ist. Denn es bringt nichts, die Haustüre abzusperren, wenn man alles andere offen lässt. Das alles andere ist klar gesagt: iCloud.

Irgendjemand hat da den Stöpsel aus der Badewanne gezogen: Link. Ich sage: Blah. Spätestens nach San Bernardino wissen wir, dass Apple „hilft“. Sie rücken die Daten raus. Und damit auch das Backup. Und das Backup Deines Telefons in der Wolke ist eben nicht mehr mit diesem Schlüssel versehen. Es soll ja auch auf Deinem nächsten iPhone funktionieren. Du willst ja auch die iMessages von Deinem alten Telefon parat haben.

Nach „The Fappening“ sollte es eigentlich bei jedem geklingelt haben. So süß JLAW auch ist, gewollt hat sie das sicherlich nicht: Link. Dennoch nutzen wir iCloud. Offenbar war der Knall nicht laut genug.

Noch schlimmer: nicht nur für iOS, sondern auch für OSX. Natürlich ist lt. Schneier FileVault (noch) dicht: Link. Doch was bringt die sicherste FileVault-Verschlüsselung, wenn ich mit meinem Apple-Account das Ding aufmachen kann. Oder meinen lokalen Nutzeraccount. Oder Zugriff auf die Keychain bekomme?

Ganz richtig. Überhaupt nix. Einen Vorteil haben wir sicher. Wir können das alles nicht nutzen. Und das ist der einzige Schlüssel. Zumindest im Moment.

So don’t you ever backup any personal device, personal data or personal key into any cloud!

Die Wolke ist nämlich doof, wenn es um so simple Dinge, wie „Sicherheit“ geht. Übrigens nicht nur bei Apple. Auch bei anderen, modernen Kommunikationsderivaten anderer Hersteller. Gottseidank haben wir bei Apple (bislang) immer die Möglichkeit, das nicht zu nutzen. Das ist nicht bei jedem OS anderer Hersteller so fair. Und wir werden bei der Einrichtung eines jeden Gerätes aus Cupertino explizit danach gefragt. Wir sollten eigentlich nur mal den Grips anstrengen, wenn uns diese Frage gestellt wird.